Mit 15.01.2026 wurde der erste Normenentwurf der EN 50742:2025 „Sicherheit von Maschinen – Schutz vor Korrumpierung (englisch Safety of machinery - Protection against corruption) bei Austrian Standards [1] veröffentlicht. In diesem Text wird der Normenentwurf als „Norm” bezeichnet.

Die EN 50742 legt Anforderungen und Empfehlungen fest, um versehentliche oder vorsätzliche Beschädigungen von Maschinen zu verhindern – einschließlich böswilliger Eingriffe Dritter, die zu gefährlichen Situationen führen können.

Die Norm gilt für

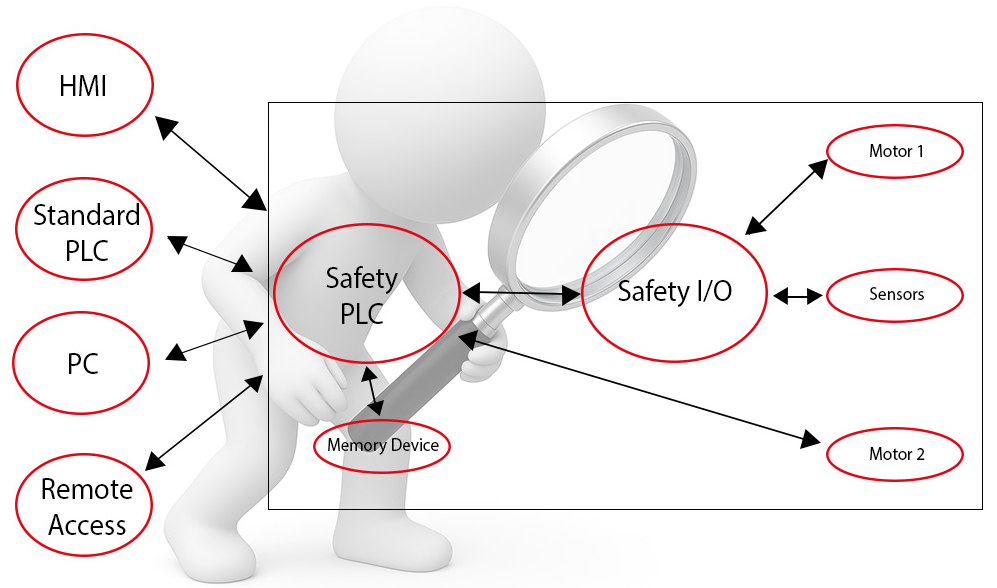

- Hardwarekomponenten, einschließlich Schnittstellen zu Fernbedienungsgeräten und Steuerungssystemen, die Signale oder Daten übertragen können,

- Software und Daten,

sofern diese die Sicherheit der Maschine beeinflussen können.

Mit der EN 50742 sollen die neuen Anforderungen der Maschinenverordnung (EU) 2023/1230 – insbesondere Anhang III, 1.1.9 „Schutz gegen Korrumpierung“ sowie die damit verbundenen Vorgaben aus Anhang III, 1.2.1 „Sicherheit und Zuverlässigkeit von Steuerungen“ (a und f) – weiter präzisiert und konkretisiert werden.

Auszug aus der Maschinenverordnung (EU) 2023/1230, Anhang III, 1.1.9. Schutz gegen Korrumpierung

Die Maschine bzw. das dazugehörige Produkt muss so konstruiert und gebaut sein, dass der Anschluss von einer anderen Einrichtung an die Maschine oder das dazugehörige Produkt durch jede Funktion der an geschlossenen Einrichtung selbst oder über eine mit der Maschine bzw. dem dazugehörigen Produkt kommunizierende entfernte Fernzugriffseinrichtung nicht zu einer gefährlichen Situation führt.

Ein Hardware-Bauteil, das Signale oder Daten überträgt, die für den Anschluss oder den Zugriff auf die Software relevant sind, die für die Übereinstimmung einer Maschine oder eines dazugehörigen Produkts mit den einschlägigen Sicherheits- und Gesundheitsschutzanforderungen von entscheidender Bedeutung ist, muss so konstruiert sein, dass es angemessen gegenunbeabsichtigte oder vorsätzliche Korrumpierung geschützt ist. Maschinen bzw. dazugehörige Produkte müssen Beweise für ein rechtmäßiges oder unrechtmäßiges Eingreifen in das genannte Hardware-Bauteil sammeln, soweit es für den Anschluss oder den Zugriff auf die Software relevant ist, die für die Konformität der Maschinen bzw. dazugehörigen Produkte von entscheidender Bedeutung ist.

Software und Daten, die für die Übereinstimmung der Maschine oder des dazugehörigen Produkts mit den einschlägigen Sicherheits- und Gesundheitsschutzanforderungen von entscheidender Bedeutung sind, sind als solche zu benennen und angemessen gegen unbeabsichtigte oder vorsätzliche Korrumpierung zu schützen.

Die Maschine bzw. das dazugehörige Produkt muss die installierte Software, die für den sicheren Betrieb erforderlich ist, kenntlich machen und diese Informationen jederzeit in leicht zugänglicher Form bereitstellen können.

Maschinen bzw. dazugehörige Produkte müssen Nachweise für ein rechtmäßiges oder unrechtmäßiges Eingreifen in die Software oder eine Veränderung der in Maschinen bzw. dazugehörigen Produkte installierten Software oder ihrer Konfiguration sammeln.

Bei der Konstruktion bzw. dem Bau von Maschinen muss berücksichtigt werden, dass keine gefährlichen Situationen durch Verbindungen (WLAN-Verbindung, Netzwerkverbindung usw.) entstehen dürfen. Aufbauend auf einer Risikobeurteilung gemäß EN ISO 12100:2010 Sicherheit von Maschinen – Allgemeine Gestaltungsleitsätze – Risikobeurteilung und Risikominderung, in deren Rahmen alle potenziellen Gefährdungen identifiziert wurden, muss der Konstrukteur anschließend eine Bedrohungsbewertung durchführen.

Die Norm bietet hierzu eine entsprechende Prozessübersicht. Neben den allgemeinen Anforderungen, wie der Risikobeurteilung gemäß EN ISO 12100, dem Schutz vor Manipulation (Kapitel 4 der Norm) sowie den Benutzerinformationen (Kapitel 9 der Norm), gliedern sich die weiteren Anforderungen wie folgt:

- Approach A

Prozessanforderungen (Kapitel 5 der Norm)

Produktanforderungen (Kapitel 7 der Norm)

- Approach B

Prozessanforderungen (Kapitel 6 der Norm)

Produktanforderungen (Kapitel 8 der Norm)

Beide Ansätze sind gleichermaßen zulässig. Die Wahl der Vorgehensweise obliegt dem Konstrukteur der Maschine.

Um die grundlegenden Anforderungen und Empfehlungen zur Verhinderung einer zufälligen oder vorsätzlichen (einschließlich böswilligen) Beschädigung von Maschinen zu erfüllen, die zu gefährlichen Situationen führen kann, müssen Konstrukteure den Approach A befolgen. Wenn Konstrukteure jedoch die Security-Anforderungen für ihre Maschinen nach EN IEC 62443-3-3 Industrielle Kommunikationsnetze - IT-Sicherheit für Netze und Systeme - Teil 3-3: Systemanforderungen zur IT-Sicherheit und Security-Level, EN IEC 62443-4-1 IT-Sicherheit für industrielle Automatisierungssysteme - Teil 4-1: Anforderungen an den Lebenszyklus für eine sichere Produktentwicklung, EN IEC 62443-4-2 Industrielle Kommunikationsnetze - IT-Sicherheit für industrielle Automatisierungssysteme - Teil 4-2: Technische Sicherheitsanforderungen an Komponenten industrieller Automatisierungssysteme (IACS) einhalten möchten, müssen sie Approach B befolgen.

Wir werden Sie auch künftig über alle Neuerungen im Bereich der Anforderungen zum Schutz vor Korrumpierung informieren. Bei Fragen stehen wir jederzeit zur Verfügung.

[1] https://www.austrian-standards.at/de/shop/ove-en-50742-2026-01-15~p4639811